Menganalisis Serangan (Bahagian 3)

Dalam bahagian 2 siri ini, kami telah meninggalkan semua maklumat yang diperlukan untuk serangan ke atas rangkaian mangsa.

Don Parker

Siri ini akan berdasarkan kerentanan rangkaian. Apa yang akan diperkenalkan dalam artikel itu adalah serangan sebenar, bermula dari peninjauan hingga penghitungan, eksploitasi perkhidmatan rangkaian dan berakhir dengan strategi eksploitasi pemberitahuan.

Semua langkah ini akan diperhatikan pada peringkat paket data, dan kemudian dijelaskan secara terperinci. Mampu memerhati dan memahami serangan pada peringkat paket adalah amat penting untuk kedua-dua pentadbir sistem dan kakitangan keselamatan rangkaian. Output tembok api, Sistem Pengesanan Pencerobohan (IDS) dan peranti keselamatan lain akan sentiasa digunakan untuk melihat trafik rangkaian sebenar. Jika anda tidak memahami perkara yang anda lihat di peringkat paket, semua teknologi keselamatan rangkaian yang anda miliki tidak bermakna.

Alat yang digunakan untuk mensimulasikan serangan siber ialah:

IPEye

Pelanggan TFTP

FU Rootkit

Langkah Persediaan

Terdapat banyak tindakan pengimbasan di Internet hari ini, apatah lagi tindakan cacing dan bentuk perisian hasad lain seperti virus. Kesemuanya hanya akan menjadi bunyi yang tidak berbahaya kepada rangkaian komputer yang dilindungi dengan baik. Apa yang kita patut lihat ialah seseorang yang sengaja menyasarkan rangkaian komputer. Artikel ini akan mengandaikan bahawa penyerang telah pun menyerang mangsanya dan telah membuat kajian terdahulu seperti mengetahui alamat IP dan alamat rangkaian mangsa. Penyerang ini juga mungkin telah cuba mengeksploitasi maklumat seperti alamat e-mel yang dikaitkan dengan rangkaian itu. Maklumat jenis ini sangat penting sekiranya penyerang telah menemui tetapi tidak mempunyai cara untuk memasuki rangkaian selepas melakukan tindakan pengimbasan, penghitungan dan penipuan padanya. Alamat e-mel yang dikumpulnya akan berguna dalam menyediakan serangan pihak klien dengan mencuba dan menjemput pengguna ke tapak web berniat jahat melalui pautan dalam e-mel. Jenis serangan tersebut akan diperkenalkan dalam artikel berikut.

Cara ia berfungsi

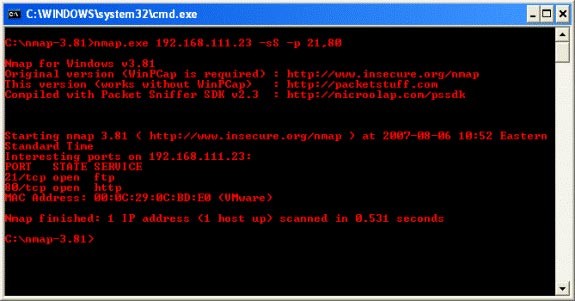

Kita harus memerhatikan tindakan seorang penggodam semasa dia melakukan pengimbasan dan penghitungan rangkaian mangsa. Alat pertama yang digunakan oleh penggodam ialah Nmap. Walaupun Nmap mempunyai sedikit tandatangan IDS, ia masih merupakan alat yang sangat berguna dan digunakan secara meluas.

Kita boleh lihat melalui sintaks yang digunakan oleh penggodam dalam skrin kecil yang ditunjukkan di atas, penggodam telah memilih port 21 dan 80 kerana dia mempunyai beberapa eksploitasi yang boleh digunakan melalui Metasploit Framework. Bukan itu sahaja malah perkhidmatan sistem dan protokol yang beliau fahami dengan baik. Agak jelas bahawa dia menggunakan imbasan SYN, yang merupakan jenis imbasan port yang paling biasa digunakan. Ia juga disebabkan oleh fakta bahawa apabila perkhidmatan TCP mendengar pada port menerima paket SYN, ia menghantar kembali paket SYN/ACK (reply). Paket SYN/ACK menunjukkan bahawa perkhidmatan memang mendengar dan menunggu sambungan. Walau bagaimanapun, masalah yang sama tidak berlaku dengan UDP, ia bergantung pada perkhidmatan seperti DNS (DNS juga menggunakan TCP tetapi kebanyakannya menggunakan UDP untuk kebanyakan transaksinya).

Sintaks yang disenaraikan di bawah ialah output yang Nmap kumpulkan daripada paket yang telah dihantar, tetapi lebih tepat daripada paket yang diterima hasil daripada imbasan SYN yang telah dilakukannya. Kita dapat melihat bahawa pada permukaan nampaknya kedua-dua perkhidmatan FTP dan HTTP disediakan. Kami tidak begitu mengambil berat tentang alamat MAC jadi kami akan mengabaikannya. Alat seperti Nmap tidak terdedah kepada ralat jadi ia selalunya bagus untuk mengesahkan maklumat anda pada peringkat paket untuk memastikan ketepatan. Bukan itu sahaja, ia juga membolehkan pemerhatian paket pulangan, dari rangkaian mangsa, untuk dapat mengumpul maklumat seni bina, perkhidmatan dan hos dari sana.

Cari paket

Terdapat beberapa program yang tersedia hari ini yang akan menggali melalui paket dan mengetahui maklumat penting seperti jenis sistem pengendalian, maklumat seni bina seperti x86 atau SPARC dan banyak lagi. Itu tidak mencukupi tetapi ia juga penting apabila kita belajar tentang membiarkan program melakukan kerja untuk kita. Dengan itu, mari kita lihat jejak paket Nmap dan ketahui beberapa maklumat tentang rangkaian mangsa.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............Ditunjukkan dalam dua paket di atas ialah kumpulan terbuka dari Nmap. Apa yang dilakukannya ialah menghantar permintaan gema ICMP ke rangkaian mangsa. Anda akan melihat bahawa ia tidak dilengkapi pada port tertentu, kerana ICMP tidak menggunakan port, tetapi diuruskan oleh penjana mesej ralat ICMP yang dibina ke dalam susunan protokol TCP/IP. Paket ICMP ini juga dilabelkan dengan nombor unik, dalam kes ini 38214, untuk membantu timbunan TCP/IP memeriksa trafik pemulangan, dan mengaitkannya dengan paket ICMP sebelumnya yang dihantar. Paket di atas adalah tindak balas daripada rangkaian mangsa, dalam bentuk balasan gema ICMP. Juga mengambil kira nombor rentetan 38214. Begitulah cara penggodam mengetahui bahawa terdapat komputer atau rangkaian di sebalik alamat IP tersebut.

Urutan paket ICMP terbuka ini adalah sebab Nmap mempunyai notasi IDS untuknya. Pilihan penemuan hos ICMP boleh dilumpuhkan dalam Nmap jika dikehendaki. Apakah jenis maklumat yang boleh diperolehi melalui keputusan paket balasan gema ICMP daripada rangkaian mangsa? Sebenarnya tidak banyak maklumat di sini untuk membantu kami memahami rangkaian. Walau bagaimanapun, langkah awal masih boleh digunakan dalam bidang yang berkaitan dengan sistem pengendalian. Masa untuk mengisi medan dan nilai di sebelahnya diserlahkan dalam huruf tebal dalam pakej di atas. Nilai 128 menunjukkan fakta bahawa komputer ini mungkin komputer Windows. Walaupun nilai ttl tidak menjawab dengan tepat apa yang berkaitan dengan OS, ia akan menjadi asas untuk pakej seterusnya yang akan kami pertimbangkan.

Kesimpulan

Dalam bahagian satu ini, kami melihat imbasan untuk rangkaian dalam serangan untuk dua port tertentu menggunakan Nmap. Pada ketika ini, penyerang mengetahui dengan pasti bahawa terdapat komputer atau rangkaian komputer yang berada di alamat IP tersebut. Dalam bahagian 2 siri ini, kami akan meneruskan penyelidikan kami ke dalam jejak paket ini dan mengetahui maklumat lain yang boleh kami kumpulkan.

Menganalisis Serangan (Bahagian 2)

Menganalisis Serangan (Bahagian 2)

Menganalisis Serangan (Bahagian 3)

Menganalisis Serangan (Bahagian 3)

Dalam bahagian 2 siri ini, kami telah meninggalkan semua maklumat yang diperlukan untuk serangan ke atas rangkaian mangsa.

Kami menunjukkan kepada anda dalam bahagian satu maklumat yang boleh diperhatikan semasa membuka jujukan paket yang dihantar oleh Nmap. Urutan yang dihantar bermula dengan respons gema ICMP untuk menentukan sama ada komputer atau rangkaian telah diberikan alamat IP.

Bosan dengan ralat Microsoft Teams Where to Find Team yang mengecewakan? Dapatkan pembetulan langkah demi langkah untuk desktop, web dan mudah alih. Selesaikannya dengan cepat dengan panduan pakar kami—tiada kemahiran teknikal diperlukan!

Bosan dengan Ralat Bantuan Microsoft Teams yang mengecewakan yang menyekat aliran kerja anda? Dapatkan pembetulan langkah demi langkah yang berfungsi pada versi terkini. Kosongkan cache, kemas kini dan banyak lagi—tiada kemahiran teknikal diperlukan!

Menghadapi ralat log masuk Microsoft Teams pada Chromebook? Temui penyelesaian langkah demi langkah untuk menyelesaikan masalah log masuk dengan cepat. Kosongkan cache, kemas kini aplikasi dan banyak lagi untuk kerja berpasukan yang lancar. Berfungsi pada OS Chrome terkini!

Bergelut dengan kelewatan persidangan video Microsoft Teams semasa menggunakan Wi-Fi? Panduan penyelesaian masalah muktamad ini memberikan penyelesaian pantas, petua lanjutan dan pengoptimuman Wi-Fi untuk memulihkan panggilan video yang jelas serta-merta.

Kecewa dengan status Microsoft Teams anda yang tersekat pada Away? Ketahui sebab utama seperti tamat masa melahu dan tetapan kuasa, serta pembetulan langkah demi langkah untuk kembali ke Available dengan pantas. Dikemas kini dengan ciri Teams terkini.

Bergelut dengan Ralat Sertai Mesyuarat Microsoft Teams? Temui langkah-langkah terbukti untuk menyelesaikannya melalui pautan langsung. Penyelesaian pantas untuk penyertaan yang lancar – tiada kemahiran teknikal diperlukan!

Ketahui dengan tepat di mana untuk mencari Kod QR Microsoft Teams untuk log masuk mudah alih yang sangat pantas. Panduan langkah demi langkah dengan visual untuk memudahkan anda berhubung dalam beberapa saat—tiada kata laluan diperlukan!

Bosan dengan ralat main balik media Microsoft Teams yang merosakkan mesyuarat 2026 anda? Ikuti panduan pakar langkah demi langkah kami untuk membetulkan gangguan audio, video dan perkongsian dengan pantas—tiada kemahiran teknikal diperlukan. Kolaborasi yang lancar menanti!

Buka kunci lokasi tepat kunci pendaftaran Microsoft Teams pada Windows 11. Panduan langkah demi langkah untuk mencari, mengakses dan mengubahnya dengan selamat untuk prestasi dan penyelesaian masalah yang optimum. Penting untuk profesional IT dan peminat Teams.

Kecewa dengan gelung permulaan skrin alu-aluan Microsoft Teams? Ikuti langkah penyelesaian masalah yang terbukti untuk gelung permulaan skrin alu-aluan Microsoft Teams kami: kosongkan cache, tetapkan semula aplikasi, pasang semula. Kembali ke kolaborasi yang lancar dalam beberapa minit!

Bergelut dengan Ralat Proksi Microsoft Teams? Ketahui Penyelesaian Masalah Ralat Proksi Microsoft Teams yang terbukti Langkah-langkah pembetulan. Kosongkan cache, laraskan tetapan proksi dan kembali kepada panggilan lancar dalam beberapa minit dengan panduan pakar kami.

Kecewa dengan ikon Microsoft Teams yang hilang dalam Outlook? Ketahui dengan tepat di mana untuk mencarinya, mengapa ia hilang dan langkah-langkah terbukti untuk memulihkannya untuk mesyuarat yang mudah. Dikemas kini untuk versi terkini!

Kecewa dengan Microsoft Teams yang lambat? Ketahui mengapa Microsoft Teams begitu perlahan dan gunakan 10 petua terbukti ini untuk mempercepatkannya secara dramatik pada tahun 2026 untuk kolaborasi yang lancar.

Kuasai cara log masuk ke Pusat Pentadbiran Microsoft Teams dengan betul dengan panduan langkah demi langkah kami yang tepat. Betulkan ralat biasa, pastikan keselamatan dan uruskan Teams dengan mudah untuk pentadbir di mana-mana sahaja.

Temui cara paling mudah untuk memuat turun Microsoft Teams untuk Mac, MacBook Air dan MacBook Pro. Arahan langkah demi langkah, keperluan sistem dan petua penyelesaian masalah untuk pemasangan yang lancar dalam versi terkini. Mulakan sekarang!