Cara Melihat Cerita Instagram Yang Anda Suka

Cerita Instagram telah menjadi kaedah utama untuk meningkatkan penglibatan dan menyediakan pengikut dengan kandungan di belakang tabir atau spontan. Sejak

Memahami teknik penggodam kata laluan yang digunakan oleh penggodam untuk membuka akaun dalam talian anda secara meluas ialah cara terbaik untuk memastikan ia tidak pernah berlaku kepada anda.

Anda pastinya akan sentiasa perlu menukar kata laluan anda, dan kadangkala lebih mendesak daripada yang anda fikirkan, tetapi mengurangkan kecurian ialah cara terbaik untuk sentiasa berada di atas keselamatan akaun anda. Anda sentiasa boleh pergi ke www.haveibeenpwned.com untuk menyemak sama ada anda berisiko, tetapi hanya memikirkan kata laluan anda cukup selamat untuk tidak digodam adalah satu pemikiran yang tidak baik.

Jadi, untuk membantu anda memahami cara penggodam mendapatkan kata laluan anda – selamat atau sebaliknya – kami telah mengumpulkan senarai sepuluh teknik pemecahan kata laluan teratas yang digunakan oleh penggodam. Beberapa kaedah di bawah sudah tentu lapuk, tetapi itu tidak bermakna ia masih tidak digunakan. Baca dengan teliti dan pelajari perkara yang perlu dikurangkan.

Sepuluh Teknik Pemecahan Kata Laluan Teratas Yang Digunakan oleh Penggodam

1. Pancingan data

Terdapat cara mudah untuk menggodam, tanya pengguna untuk kata laluannya. E-mel pancingan data membawa pembaca yang tidak curiga ke halaman log masuk palsu yang dikaitkan dengan apa sahaja perkhidmatan yang ingin diakses oleh penggodam, biasanya dengan meminta pengguna menyelesaikan masalah yang teruk dengan keselamatan mereka. Halaman itu kemudian meluncur kata laluan mereka dan penggodam boleh menggunakannya untuk tujuan mereka sendiri.

Mengapa perlu bersusah payah untuk memecahkan kata laluan sedangkan pengguna akan dengan senang hati memberikannya kepada anda?

2. Kejuruteraan Sosial

Kejuruteraan sosial mengambil keseluruhan konsep "tanya pengguna" di luar peti masuk yang pancingan data cenderung melekat dan ke dunia nyata.

Kegemaran jurutera sosial ialah menghubungi pejabat yang menyamar sebagai lelaki teknologi keselamatan IT dan hanya meminta kata laluan akses rangkaian. Anda akan kagum dengan kekerapan ini berfungsi. Ada juga yang mempunyai gonad yang diperlukan untuk memakai sut dan lencana nama sebelum memasuki perniagaan untuk bertanyakan soalan yang sama kepada penyambut tetamu secara bersemuka.

Berkali-kali, telah ditunjukkan bahawa banyak perniagaan sama ada tidak mempunyai keselamatan yang baik di tempat atau orang terlalu mesra dan percaya apabila mereka tidak sepatutnya, seperti memberi orang akses ke lokasi sensitif kerana cerita seragam atau sebak.

3. Perisian hasad

Perisian hasad datang dalam pelbagai bentuk, seperti keylogger, juga dikenali sebagai pengikis skrin, yang merekodkan semua yang anda taip atau ambil tangkapan skrin semasa proses log masuk, dan kemudian memajukan salinan fail ini ke pusat penggodam.

Sesetengah perisian hasad akan mencari kewujudan fail kata laluan klien pelayar web dan menyalinnya, yang, melainkan disulitkan dengan betul, akan mengandungi kata laluan yang disimpan dengan mudah daripada sejarah penyemakan imbas pengguna.

4. Kamus Serangan

Serangan kamus menggunakan fail ringkas yang mengandungi perkataan yang boleh ditemui dalam kamus, oleh itu namanya agak mudah. Dalam erti kata lain, serangan ini menggunakan jenis perkataan yang digunakan oleh ramai orang sebagai kata laluan mereka.

Dengan bijak mengumpulkan perkataan seperti "letmein" atau "superadministratorguy" tidak akan menghalang kata laluan anda daripada dipecahkan dengan cara ini – baik, tidak lebih daripada beberapa saat tambahan.

5. Serangan Meja Pelangi

Jadual pelangi tidak berwarna seperti yang dibayangkan oleh namanya tetapi, bagi penggodam, kata laluan anda mungkin berada di penghujungnya. Dengan cara yang paling mudah, anda boleh memasukkan jadual pelangi ke dalam senarai cincang yang diprakira - nilai berangka yang digunakan semasa menyulitkan kata laluan. Jadual ini mengandungi cincangan semua gabungan kata laluan yang mungkin untuk sebarang algoritma pencincangan yang diberikan. Jadual pelangi adalah menarik kerana ia mengurangkan masa yang diperlukan untuk memecahkan cincang kata laluan untuk sekadar mencari sesuatu dalam senarai.

Walau bagaimanapun, meja pelangi adalah perkara yang besar dan sukar digunakan. Mereka memerlukan kuasa pengkomputeran yang serius untuk dijalankan dan jadual menjadi tidak berguna jika cincangan yang cuba dicari telah "digaramkan" dengan penambahan aksara rawak pada kata laluannya sebelum pencincangan algoritma.

Terdapat cakap-cakap tentang jadual pelangi masin yang sedia ada, tetapi ini akan menjadi sangat besar sehingga sukar untuk digunakan dalam amalan. Mereka mungkin hanya berfungsi dengan set "watak rawak" yang telah ditetapkan dan rentetan kata laluan di bawah 12 aksara kerana saiz jadual akan menjadi penghalang kepada penggodam peringkat negeri sekalipun.

6. Labah-labah

Penggodam Savvy telah menyedari bahawa banyak kata laluan korporat terdiri daripada perkataan yang disambungkan kepada perniagaan itu sendiri. Mempelajari kesusasteraan korporat, bahan jualan tapak web, malah tapak web pesaing dan pelanggan tersenarai boleh menyediakan peluru untuk membina senarai perkataan tersuai untuk digunakan dalam serangan kekerasan.

Penggodam yang benar-benar arif telah mengautomasikan proses dan membiarkan aplikasi merangkak, serupa dengan perangkak web yang digunakan oleh enjin carian terkemuka untuk mengenal pasti kata kunci, dan kemudian mengumpul dan menyusun senarai untuk mereka.

7. Retak Luar Talian

Sangat mudah untuk membayangkan bahawa kata laluan selamat apabila sistem yang mereka lindungi mengunci pengguna selepas tiga atau empat tekaan yang salah, menyekat aplikasi tekaan automatik. Nah, itu benar jika bukan kerana fakta bahawa kebanyakan penggodaman kata laluan berlaku di luar talian, menggunakan satu set cincang dalam fail kata laluan yang telah 'diperolehi' daripada sistem yang terjejas.

Selalunya sasaran yang dipersoalkan telah dikompromi melalui penggodaman pada pihak ketiga, yang kemudiannya menyediakan akses kepada pelayan sistem dan fail cincang kata laluan pengguna yang sangat penting tersebut. Pemecah kata laluan kemudiannya boleh mengambil masa selama mereka perlu mencuba dan memecahkan kod tanpa memaklumkan sistem sasaran atau pengguna individu.

8. Serangan Brute Force

Sama seperti serangan kamus, serangan kekerasan datang dengan bonus tambahan untuk penggodam. Daripada hanya menggunakan perkataan, serangan kekerasan membolehkan mereka mengesan perkataan bukan kamus dengan bekerja melalui semua kemungkinan gabungan alfa angka dari aaa1 hingga zzz10.

Ia tidak cepat, dengan syarat kata laluan anda melebihi segelintir aksara, tetapi kata laluan anda akhirnya akan terbongkar. Serangan brute force boleh dipendekkan dengan melontarkan kuasa kuda pengkomputeran tambahan, dari segi kuasa pemprosesan – termasuk memanfaatkan kuasa GPU kad video anda – dan nombor mesin, seperti menggunakan model pengkomputeran teragih seperti pelombong bitcoin dalam talian.

9. Melayari Bahu

Satu lagi bentuk kejuruteraan sosial, melayari bahu, seperti yang dimaksudkan, memerlukan mengintip ke atas bahu seseorang semasa mereka memasukkan bukti kelayakan, kata laluan, dll. Walaupun konsepnya berteknologi sangat rendah, anda akan terkejut berapa banyak kata laluan dan maklumat sensitif dicuri dengan cara ini, jadi sentiasa peka dengan persekitaran anda apabila mengakses akaun bank, dsb. semasa dalam perjalanan.

Penggodam yang paling yakin akan menyamar sebagai kurier bungkusan, juruteknik perkhidmatan penghawa dingin atau apa-apa lagi yang memberi mereka akses ke bangunan pejabat. Sebaik sahaja mereka masuk, "seragam" kakitangan perkhidmatan menyediakan sejenis pas percuma untuk bersiar-siar tanpa halangan, dan mencatat kata laluan yang dimasukkan oleh ahli kakitangan yang tulen. Ia juga menyediakan peluang yang sangat baik untuk melihat semua nota pasca-nya yang terlekat di hadapan skrin LCD dengan log masuk yang dicoretkan padanya.

10. Teka

Rakan baik pemecah kata laluan, sudah tentu, adalah kebolehramalan pengguna. Melainkan kata laluan yang benar-benar rawak telah dibuat menggunakan perisian yang didedikasikan untuk tugas itu, kata laluan 'rawak' yang dijana pengguna tidak mungkin seperti itu.

Sebaliknya, terima kasih kepada keterikatan emosi otak kita kepada perkara yang kita suka, kemungkinan kata laluan rawak itu berdasarkan minat, hobi, haiwan peliharaan, keluarga dan sebagainya. Malah, kata laluan cenderung berdasarkan semua perkara yang kami suka sembang di rangkaian sosial dan juga termasuk dalam profil kami. Pemecah kata laluan berkemungkinan besar melihat maklumat ini dan membuat beberapa – selalunya betul – tekaan berpendidikan apabila cuba memecahkan kata laluan peringkat pengguna tanpa menggunakan kamus atau serangan kekerasan.

Serangan Lain yang Perlu Diwaspadai

Jika penggodam kekurangan apa-apa, itu bukan kreativiti. Menggunakan pelbagai teknik dan menyesuaikan diri dengan protokol keselamatan yang sentiasa berubah, penceroboh ini terus berjaya.

Sebagai contoh, sesiapa sahaja di Media Sosial mungkin telah melihat kuiz dan templat menyeronokkan yang meminta anda bercakap tentang kereta pertama anda, makanan kegemaran anda, lagu nombor satu pada hari lahir ke-14 anda. Walaupun permainan ini kelihatan tidak berbahaya dan pastinya menyeronokkan untuk disiarkan, ia sebenarnya adalah templat terbuka untuk soalan keselamatan dan jawapan pengesahan akses akaun.

Semasa menyediakan akaun, mungkin cuba gunakan jawapan yang sebenarnya tidak berkaitan dengan anda tetapi, yang anda boleh ingat dengan mudah. “Apakah kereta pertama awak?” Daripada menjawab dengan jujur, letakkan kereta idaman anda. Jika tidak, jangan siarkan sebarang jawapan keselamatan dalam talian.

Satu lagi cara untuk mendapatkan akses ialah hanya menetapkan semula kata laluan anda. Barisan pertahanan terbaik terhadap pencelah yang menetapkan semula kata laluan anda adalah menggunakan alamat e-mel yang anda kerap semak dan memastikan maklumat hubungan anda dikemas kini. Jika tersedia, sentiasa dayakan pengesahan 2 faktor. Walaupun penggodam mengetahui kata laluan anda, mereka tidak boleh mengakses akaun tanpa kod pengesahan unik.

Amalan Terbaik untuk Melindungi Diri Anda daripada Penggodam

Soalan Lazim

Mengapa saya memerlukan kata laluan yang berbeza untuk setiap tapak?

Anda mungkin tahu bahawa anda tidak sepatutnya memberikan kata laluan anda dan anda tidak sepatutnya memuat turun sebarang kandungan yang anda tidak biasa, tetapi bagaimana pula dengan akaun yang anda log masuk setiap hari? Katakan anda menggunakan kata laluan yang sama untuk akaun bank anda yang anda gunakan untuk akaun sewenang-wenangnya seperti Grammarly. Jika Grammarly digodam, pengguna kemudiannya mempunyai kata laluan perbankan anda juga (dan mungkin e-mel anda menjadikannya lebih mudah untuk mendapatkan akses kepada semua sumber kewangan anda).

Apakah yang boleh saya lakukan untuk melindungi akaun saya?

Menggunakan 2FA pada mana-mana akaun yang menawarkan ciri tersebut, menggunakan kata laluan unik untuk setiap akaun, dan menggunakan campuran huruf dan simbol adalah barisan pertahanan terbaik terhadap penggodam. Seperti yang dinyatakan sebelum ini, terdapat banyak cara yang berbeza untuk penggodam mendapat akses kepada akaun anda, jadi perkara lain yang anda perlu pastikan yang anda lakukan secara kerap ialah memastikan perisian dan apl anda dikemas kini (untuk tampung keselamatan) dan mengelakkan sebarang muat turun yang anda tidak biasa.

Apakah cara paling selamat untuk menyimpan kata laluan?

Mengekalkan beberapa kata laluan unik pelik boleh menjadi sangat sukar. Walaupun jauh lebih baik untuk melalui proses tetapan semula kata laluan daripada akaun anda dikompromi, ia memakan masa. Untuk memastikan kata laluan anda selamat, anda boleh menggunakan perkhidmatan seperti Last Pass atau KeePass untuk menyimpan semua kata laluan akaun anda.

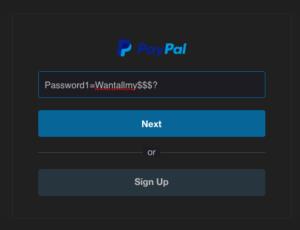

Anda juga boleh menggunakan algoritma unik untuk menyimpan kata laluan anda sambil menjadikannya lebih mudah diingati. Sebagai contoh, PayPal boleh menjadi sesuatu seperti hwpp+c832. Pada asasnya, kata laluan ini ialah huruf pertama setiap pecahan dalam URL (https://www.paypal.com) dengan nombor terakhir dalam tahun kelahiran semua orang di rumah anda (sebagai contoh). Apabila anda pergi untuk log masuk ke akaun anda, lihat URL yang akan memberikan anda beberapa huruf pertama kata laluan ini.

Tambahkan simbol untuk menjadikan kata laluan anda lebih sukar untuk digodam tetapi susunkannya supaya lebih mudah diingati. Contohnya, simbol “+” boleh digunakan untuk sebarang akaun yang berkaitan dengan hiburan manakala “!” boleh digunakan untuk akaun kewangan.

Mempraktikkan Keselamatan Dalam Talian

Dalam era global apabila komunikasi boleh berlaku di seluruh dunia nampaknya dalam sekelip mata, adalah penting untuk diingat bahawa tidak semua orang mempunyai niat yang baik. Lindungi diri anda dalam talian dengan mengurus dan mengemas kini kata laluan anda secara aktif dan kesedaran kebocoran maklumat media sosial. Perkongsian adalah mengambil berat, tetapi bukan maklumat peribadi demi menjadi sasaran mudah penjenayah siber.

Cerita Instagram telah menjadi kaedah utama untuk meningkatkan penglibatan dan menyediakan pengikut dengan kandungan di belakang tabir atau spontan. Sejak

Sama ada mencipta kandungan menyeronokkan yang ditetapkan kepada lagu TikTok yang bergaya atau coretan promosi yang mempamerkan jenama anda, CapCut boleh membantu anda mendapatkannya dengan betul.

Jika anda menghabiskan banyak masa dalam talian, kemungkinan besar anda telah menemui gelung captcha manusia Cloudflare. Langkah keselamatan ini mempunyai beberapa punca,

Statistik dan analitis ialah komponen penting YouTube. Platform ini menjejaki beberapa pencapaian, termasuk video yang paling banyak

Kerjasama "Fortnite" dan "Star Wars" membawa pemain kuasa Force khas dan pencarian "Star Wars". Kuasa Angkatan muncul dengan Bab 4,

Platform Twitch mempunyai pilihan untuk melindungi anda daripada melihat bahasa yang berbahaya, menyinggung perasaan dan kesat dalam sembang. Untuk pengguna yang lebih muda, dinasihatkan untuk mempunyai

https://www.youtube.com/watch?v=Pt48wfYtkHE Dokumen Google ialah alat yang sangat baik untuk kerjasama kerana ia membolehkan berbilang orang mengedit dan bekerja pada satu

Anda boleh menggunakan beberapa kaedah untuk memotong bentuk dalam Adobe Illustrator. Ini kerana banyak objek tidak dicipta dengan cara yang sama. Malangnya,

Pernahkah anda menerima pemberitahuan "Nombor telefon ini dilarang" dalam Telegram? Jika ya, anda mungkin tertanya-tanya apa maksudnya. Telegram mempunyai sekatan

Snapchat ialah platform sosial popular yang membolehkan pengguna menyiarkan klip video secara terbuka dan menghantar mesej kepada pengguna lain secara langsung Jika seseorang tidak membalas

Mendapat Maaf, anda hanya boleh menghantar mesej kepada kenalan bersama pada masa ini, ralat dalam Telegram boleh membingungkan apabila menghubungi kenalan baharu.

Jika anda ingin membuat pembentangan untuk telefon mudah alih, anda perlu menukar reka letak kepada menegak dalam Slaid Google. Slaid Google bertujuan untuk

Obsidian menawarkan platform untuk penciptaan dan pengurusan pautan antara sumber, nota dan idea. Mencipta pautan dalam Obsidian membantu anda membuka kunci tahap baharu

Menggabungkan dua wajah yang sama sekali berbeza daripada gambar sentiasa merupakan cara terbaik untuk berseronok. Menggabungkan dua imej berasingan untuk mencipta rupa yang serba baharu

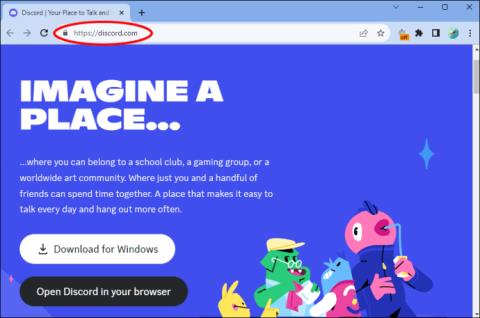

https://www.youtube.com/watch?v=ptR9NfE8FVw Saluran Discord adalah perkara yang membuatkan aplikasi Discord menghiburkan. Sama ada saluran teks yang penuh dengan meme

Dikemas kini 19 Okt. 2023 Kadangkala, kehidupan menghalang matlamat media sosial kita. Anda mungkin pernah mengalami saat-saat ketika anda sedang menaip pada telefon anda,

Walaupun kemungkinan untuk melumpuhkan panggilan pada WhatsApp, pilihan ini tidak mudah ditemui dalam apl melainkan anda membuat beberapa pengubahsuaian. Ramai pengguna memilih untuk

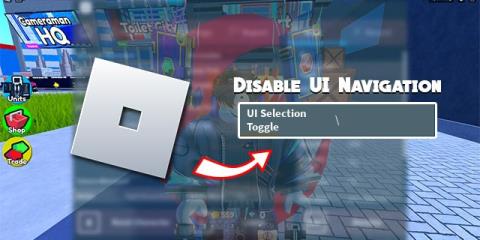

Masalah terbesar yang dihadapi pengguna Roblox ialah terperangkap dalam permainan. Ini adalah kerana Navigasi UI yang mungkin anda hidupkan secara tidak sengaja semasa

https://www.youtube.com/watch?v=srNFChLxl5c Sorotan Instagram ialah cara terbaik untuk mendekati pengikut anda. Anda boleh berkongsi detik istimewa anda

Jika anda menggunakan apl pemesejan untuk kekal berhubung dengan keluarga dan rakan, anda sudah biasa dengan Facebook Messenger dan WhatsApp. Kedua-duanya percuma,